웹사이트는 사용자가 나중에 방문할 때 식별할 수 있도록 쿠키를 사용하며 인터넷 사용기록을 기반으로 광고를 게재합니다. 그러나 Firefox 등에는 쿠키를 차단하여 추적하지 않도록 하는 보호기능이 탑재되어 있기 때문에 쿠키 대신 사용되는 것이 '핑거프린트'입니다. 이 핑거프린트는 쿠키를 막고 있던 수법이 통용하지 않는다고 개발자인 bitestring 씨가 지적했습니다.

Web fingerprinting is worse than I thought - Bitestring's Blog

https://www.bitestring.com/posts/2023-03-19-web-fingerprinting-is-worse-than-I-thought.html

bitestring 씨는 핑거프린트를 서비스로 제공하는 FingerprintJS라는 회사의 기능 데모를 이용하여 실증했습니다.

실증실험의 순서는 아래와 같습니다.

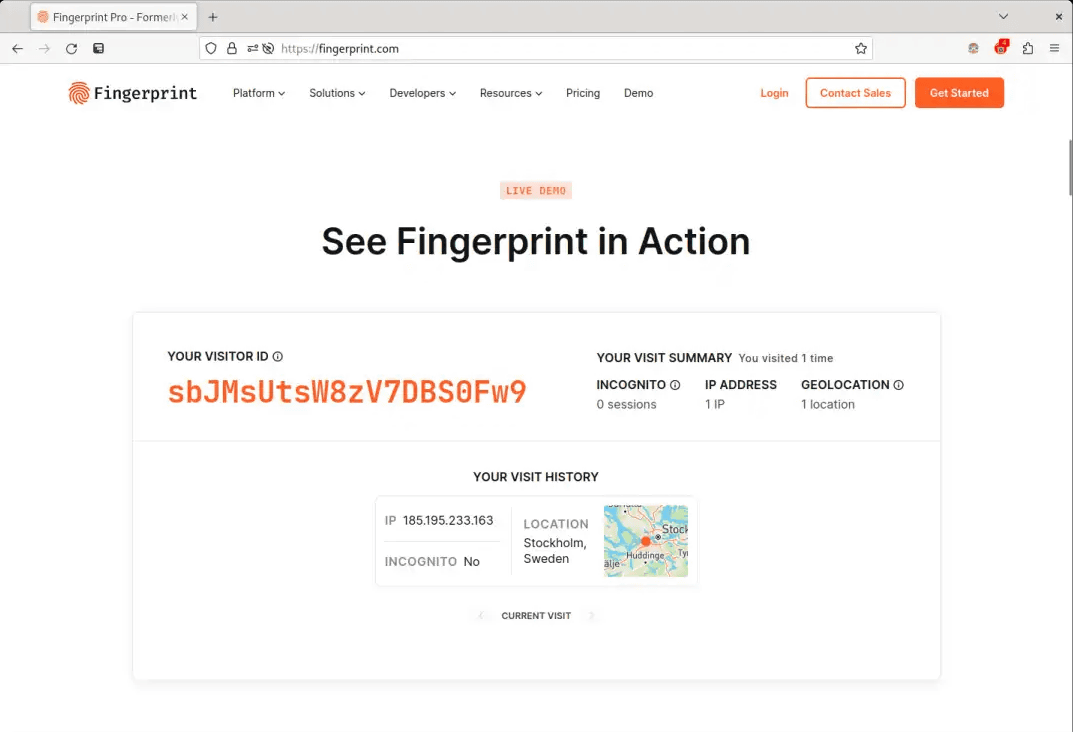

1: 핑거프린트 생성을 위해 "FingerprintJS(https://fingerprint.com)"에 액세스

2: 생성된 핑거프린트 보기

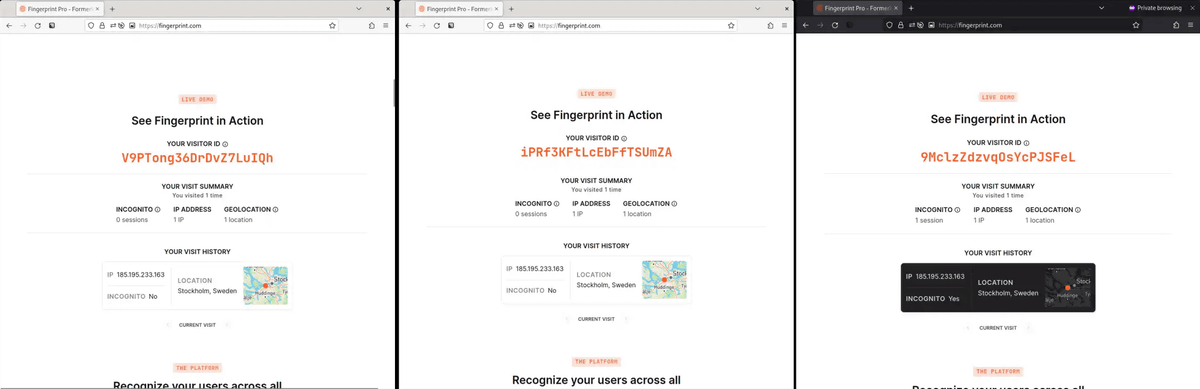

3: 웹브라우저의 캐시 및 기타 모든 사이트 데이터를 삭제 후 다시 액세스

4: FingerprintJS에 엑세스

5 : 핑거프린트와 인터넷 사용기록을 표시. 쿠키 및 기타 사이트 데이터가 없어도 동일한 핑거프린트가 생성되어 이전에 본 이력을 얻을 수 있다.

6: 웹브라우저의 캐시 및 기타 모든 사이트 데이터를 다시 지우기

7: 프라이버시 브라우징 모드로 FingerprintJS에 엑세스

bitestring씨가 Firefox로 실제로 시도한 결과 첫 번째 액세스로 생성된 핑거프린트는 'sbJMsUtsW8zV7DBS0Fw9'

액세스한 정보를 모두 삭제했음에도 불구하고, 2번째 액세스에서도 핑거프린트는 동일했고 정보를 모두 삭제한 후 개인 브라우징 모드로 액세스해도 핑거프린트는 동일했습니다.

Firefox에는 핑거프린트에 대한 저항력을 높이는 'privacy.resistFingerprinting' 옵션이 있으며 이 값을 'true'로 설정하면 'FingerprintJS'가 더 이상 과거의 브라우징을 인식할 수 없었습니다.

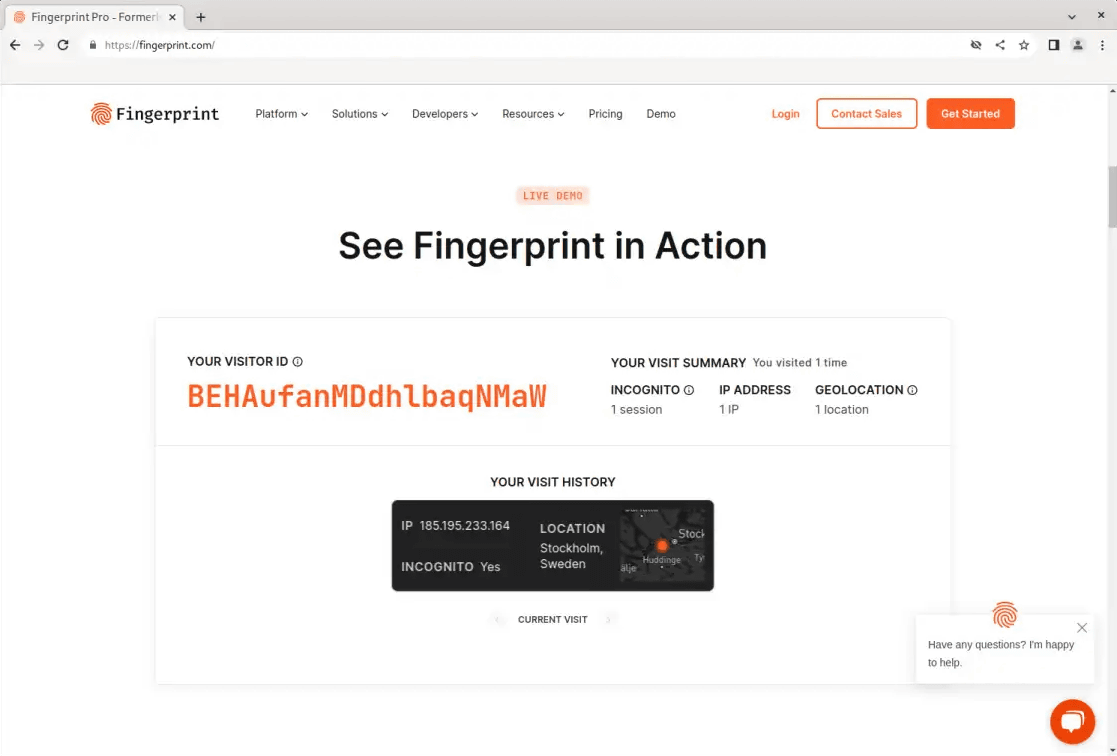

마찬가지로 다른 웹브라우저에서도 확인하면 Google 크롬 및 Chromium 계열의 웹브라우저는 핑거프린트 생성에 무력하며 다른 세션에서도 같은 핑거프린트가 됩니다.

Tor Browser는 브라우징 세션이 더 엄격히 설정되어 있어 핑거프린트도 다른 세션에서 동일하지 않았습니다.

이러한 결과에 bitestring 씨는 핑거프린트로부터 몸을 지키고 싶은 경우는 Tor Browser를 이용하던지 Firefox로 'privacy.resistFingerprinting'을 'true'로 설정하고 Chromium 계통의 브라우저를 사용하는 경우에는 Brave 브라우저를 추천했습니다.

또한 모바일 버전에서 핑거프린트가 동일하지 않은 것은 Tor Browser와 Firefox에서 'privacy.resistFingerprinting'을 'true'로 한 경우 한정으로, 프라이버시 최강 브라우저를 자칭하고 있는 Firefox Focus로 매회 세션을 클리어해도 핑거프린트는 같았다고 합니다.

'IT' 카테고리의 다른 글

| 네트워크 성능이 향상된 현재의 PC에 최적화된 이미지 코덱 'rdopng' (0) | 2023.04.05 |

|---|---|

| 무료 프라이버시 강화 브라우저 'Mullvad Browser'가 등장 (0) | 2023.04.04 |

| Google이 게재 중단한 쇼핑앱에 'Android의 제로데이 취약점을 겨냥한 악성코드'가 포함 (0) | 2023.03.30 |

| 환자의 진단기록을 컴퓨터가 체크하는 시스템으로 보험회사가 보험금 지불을 대량으로 거부 (0) | 2023.03.28 |

| 브라우저로 AI용 슈퍼컴퓨터에 액세스할 수 있는 'DGX Cloud'를 NVIDIA가 발표 (0) | 2023.03.22 |

| Google이 동영상의 고밀도 캡션을 고정밀도로 처리하는 'Vid2Seq'를 발표 (0) | 2023.03.21 |

| Google Pixel의 스크린샷 편집기능에 취약점...개인정보 유출로 이어질 위험도 (0) | 2023.03.20 |

| 사법시험을 상위 10%로 통과한 GPT-4를 발표 (0) | 2023.03.17 |