자동차 등의 보안기술을 다루는 Canis Automotive Labs에서 최고기술책임자를 맡고 있는 켄 틴델 씨가 마찬가지로 숙련된 자동차 보안연구자인 친구가 피해를 당한 자동차 도둑질에 대해 설명했습니다 .

CAN Injection: keyless car theft | Dr. Ken Tindell

https://kentindell.github.io/2023/04/03/can-injection/

CAN Injection: keyless car theft

This is a detective story about how a car was stolen - and how it uncovered an epidemic of high-tech car theft. It begins with a tweet. In April 2022, my friend Ian Tabor tweeted that vandals had been at his car, pulling apart the headlight and unplugging

kentindell.github.io

발단은 틴델 씨의 친구인 이안 테이버 씨의 자동차의 전조등아 파괴되어 케이블이 뽑혀 있는 상황이었습니다. 그로부터 3개월 후 테이버 씨는 또다시 차의 전조등이 뽑힌 것을 확인했습니다. 당초 테이버 씨는 이 행위의 이유를 몰랐고 만약 누군가가 테이버 씨의 차를 훔치려고 했다면 차를 손상으로 가치가 떨어지기 때문입니다.

그러나 며칠 후에 테이버 씨의 차는 도난당했습니다. 이 때가 되어서 2차례의 파괴행위는 자동차를 훔치기 위한 포석이었던 것을 알게 되었다고 합니다.

게다가 이 직후에 테이버 씨 이웃의 랜드 크루저도 사라졌습니다. 그래서 자동차 분야의 사이버보안 연구자이자 자동차보안에 취약한 발견으로 보상금을 받은 경력도 있는 테이버 씨는 도대체 어떻게 범인이 자동차의 보안시스템을 돌파하고 차를 훔쳤는지 알아보기로 결심했습니다.

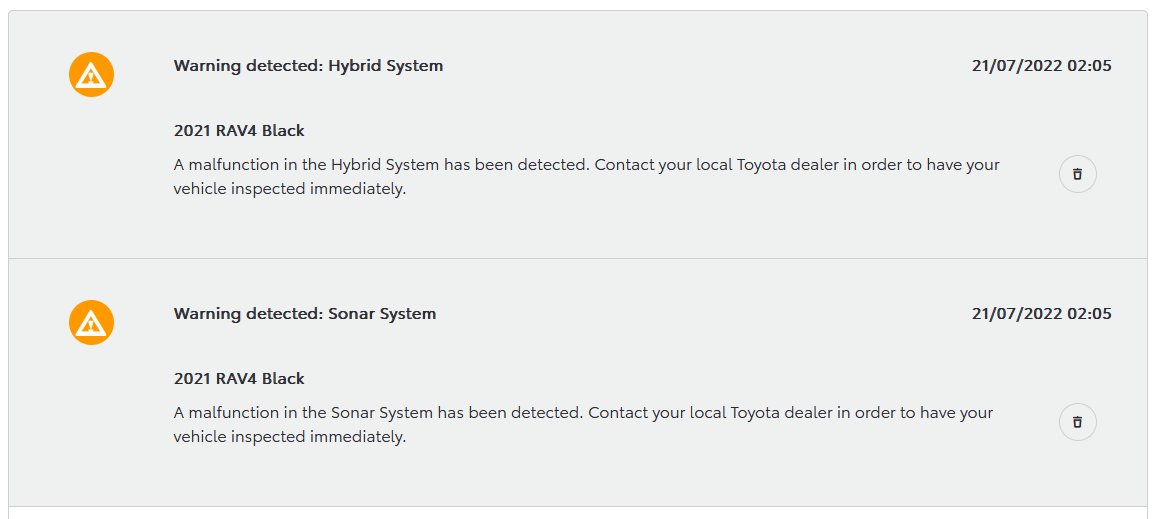

테이버 씨가 최초로 주목한 것은 일렉트로닉 컨트롤 유닛(ECU)이 고장을 검출했을 때에 기록되는 고장코드(Diagnostic Trouble Code:DTC)입니다. 도요타의 'My TOYOTA' 시스템에서는 자동차가 도요타의 서버로 보낸 DTC를 소유자가 열람할 수 있게 되었기 때문에 테이버 씨는 그것을 확인했습니다.

이에 따라 테이버 씨의 RAV4는 도난 전후에 다수의 DTC를 기록했는데, 구체적으로는 라이트 제어용의 ECU와의 통신이 끊어진 기록과 전면 카메라나 하이브리드 엔진의 제어 등 다양한 시스템이 고장을 기록한 사실을 확인했습니다. 게다가 이 고장은 ECU 자체가 고장난 것이 아니라 ECU와의 통신이 끊어졌기 때문에 진단으로 고장이라고 판정된 것이었습니다. 언뜻 보면 연결이 없는 곳곳의 부품이 고장난 것처럼 보이지만 이것들은 하나의 구조에 의해 연결되어 있는데 이것은 자동차 부품끼리의 통신에 사용되는 통신규격인 컨트롤러 영역 네트워크(Controller Area Network: CAN)입니다.

CAN의 해킹을 의심한 테이버 씨는 자동차 도둑들이 출입하는 사이트나 게시판을 조사해 자동차 도둑질을 다루는 YouTube의 동영상을 철저하게 확인해갔습니다. 그 결과 가짜 자동차키나 '긴급 시동장치' 등 자동차 보안을 깨기 위한 도구를 100점 이상 판매하는 사이트가 발견되었습니다. 이런 범죄자용 사이트는 '열쇠를 분실한 오너나 신뢰할 수 있는 수리업자를 위해서'라는 명목으로 자동차를 훔치기 위한 제품을 팔고 있었다고 합니다.

사이트에 판매되는 도둑질 도구 중 일부는 도요타 차량용 긴급 시동장치도 있었습니다. 이 도구는 휴대용 스피커에 내장되어 있어 단순한 음향제품로 위장되어 있었습니다.

이 툴이 '지원'하고 있는 차종에 랜드 크루저나 RAV4가 있다는 사실을 알게 된 테이버 씨는 리버스 엔지니어링을 위해 하나 구입했습니다. 그리고 CAN의 전문가인 켄 틴델 씨와 함께 분해해 보았습니다.

이 툴을 분석한 결과, 절도범은 'CAN 인젝션'이라는 수법으로 자동차를 훔치고 있었습니다. 최신 자동차의 대부분은 스마트키를 사용하여 잠그거나 열 수 있는데 스마트키와 자동차 사이의 암호화통신은 국가규모의 자원을 동원해야 돌파 가능하므로 이를 회피하기 위해 통신의 전파를 중계해 열쇠를 여는 릴레이 어택 등의 수법이 지금까지 고안되어 왔습니다.

릴레이 어택에 대비해 스마트키를 전파를 차단하는 금속캔에 넣어 보관하거나 스마트키를 전파에 반응하지 않는 절전모드로 하는 등의 대책이 취해지고 있습니다. 그래서 이를 돌파하기 위해 새로 개발된 도난의 수법이 'CAN 인젝션'입니다.

다음은 CAN 인젝션을 설명하기 위해 틴델 씨가 작성한 간단한 CAN 경로 다이어그램입니다. 헤드라이트나 도어, 스마트키 등을 잇는 '제어 CAN 버스(빨간색선)'와 엔진이나 하이브리드 배터리, 모터 등을 잇는 '파워트레인 CAN 버스(녹색선)'이 표현되어 있습니다.

CAN 인젝션은 자동차 내부통신인 CAN 버스에 침입하여 스마트키 수신기에서 위장신호를 주입합니다.

RAV4의 경우, 도둑은 먼저 빨간색 제어 CAN 버스에 침입하여 "키가 인증되었습니다"라는 메시지를 보냈습니다. 그러면 보라색으로 착색된 게이트웨이 ECU는 그 가짜 메시지를 녹색 파워트레인 CAN 버스에 전달합니다. 그리고 그 메시지를 받은 엔진 제어시스템(아래의 하늘색)은 이모빌라이저를 정지시킵니다. 마지막으로 도둑은 도어 ECU(위의 하늘색)에 "키가 유효하므로 문을 열어주세요"라는 가짜 CAN 메시지를 보냅니다. 이로 인해 절도범은 스마트키 없이 차를 달릴 수 있게 된다는 것이 CAN 인젝션의 구조입니다.

도둑질 도구는 스피커 대신 큰 검은 수지 덩어리로 덮인 'CAN 인젝터'가 내장되어 CAN 인젝션을 가능하게 했습니다.

도둑질 도구를 켜면 CAN 인젝터는 아무 작업도 하지 않고 먼저 차량이 응답하는 CAN 메시지를 기다립니다. 그리고 신호를 받으면 "스마트키가 유효합니다"라는 신호를 포함하는 가짜 CAN 메시지를 보냅니다. 그런 다음 스피커의 재생버튼을 누르면 CAN 메시지가 변경되고 이번에는 문을 잠금 해제하라는 메시지가 표시됩니다. 테이버 씨의 RAV4는 이렇게 도난당한 것으로 틴델 씨는 추측했습니다. 틴델 씨에 의하면 이 CAN 인젝션에 대한 취약성은 도요타나 RAV4 등 특정의 메이커나 차종의 문제는 아니라고 합니다.

CAN 인젝션의 수법을 밝혀낸 테이버 씨는 도요타에 연락을 하고 지원을 요청했지만 순조롭게는 진행되지는 않았다고 합니다. 문제 중 하나는 어떤 대기업이든 보안문제를 해결하기가 어렵고 일반적인 취약점이 아니기 때문에 도요타가 채택한 보안문제에 대한 대응 프로세스와 일치하지 않는다는 점도 어려움을 가중시켰습니다.

일반적인 프로세스에서는 먼저 윤리적 해커가 악용될 수 있는 취약점을 찾아 벤더에게 알리고 벤더가 수정합니다. 이러한 취약성은 수정까지 남은 시간이 0일밖에 되지 않는 위험성이 있기 때문에 '제로데이 취약성'이라 불리지만 CAN 주입은 이미 널리 자동차 도둑질에 사용되고 있기 때문에 틴델 씨는 이것을 "마이너스 365데이"라고 표현했습니다. 키리스 자동차 도난은 급증하고 있지만 법집행기관은 광의의 릴레이 공격으로 보기 때문에 CAN 주입은 제로데이 취약점으로 간주되지 않습니다.

더 많은 조사를 실시하는 것은 위험이 수반되고 고가의 전용 디바이스가 필요하기 때문에 틴델 씨는 “자동차보안에 특화한 업계단체가 우리의 프로젝트를 인계해 도둑단이 CAN 인젝션을 어떻게 사용하고 있는지를 알아내고 실용적인 대응책을 찾아 자동차 메이커들 사이에서 중심적인 역할을 완수해 주는 것이 이상적"이라고 보았습니다.

'과학 & 기술' 카테고리의 다른 글

| 반양성자의 질량을 10자리수 측정에 성공 (0) | 2023.05.09 |

|---|---|

| 왜 소수는 나선을 그리는가 (0) | 2023.05.09 |

| 10대 소녀가 피타고라스 정리의 새로운 증명을 제시 (0) | 2023.04.23 |

| MRI의 해상도를 기존보다 6400만 배 향상시키는 기술이 등장 (0) | 2023.04.21 |

| 소립자 'W보손'의 질량이 지금까지의 추측을 웃돌 가능성 (0) | 2023.03.25 |

| 미래가 과거에 영향을 미친다는 '역행성'에 주목 (0) | 2023.03.21 |

| 미·일 연구팀이 ‘방사성 물질을 사용하지 않는 혁신적인 핵융합 기술’ 테스트에 성공 (0) | 2023.03.04 |

| 쿠푸왕의 피라미드에 숨겨진 공간을 우주선으로 정확하게 매핑하는데 성공 (0) | 2023.03.03 |