많은 전자장치에는 전원이 켜져 있는지 여부를 나타내는 LED가 탑재되어 있습니다. 이 LED를 비디오 촬영하여 디바이스의 암호화 키를 복원할 수 있다는 비디오 베이스의 암호해독법을 해커 벤 나시 씨 팀이 밝혔습니다.

Video-Based Cryptanalysis

https://www.nassiben.com/video-based-crypta

Video-Based Cryptanalysis

Ben Nassi, Etay Iluz, Ofek Vayner, Or Cohen, Dudi Nassi, Boris Zadov, Yuval Elovici Cornell Tech Ben-Gurion University of the Negev TLDR We were able to recover secret keys from non-compromised

www.nassiben.com

Hackers can steal cryptographic keys by video-recording power LEDs 60 feet away | Ars Technica

https://arstechnica.com/information-technology/2023/06/hackers-can-steal-cryptographic-keys-by-video-recording-connected-power-leds-60-feet-away/

Hackers can steal cryptographic keys by video-recording power LEDs 60 feet away

Key-leaking side channels are a fact of life. Now they can be done by video-recording power LEDs.

arstechnica.com

Video-Based Cryptanalysis - YouTube

https://www.youtube.com/watch?v=ITqBKRZvS3Y

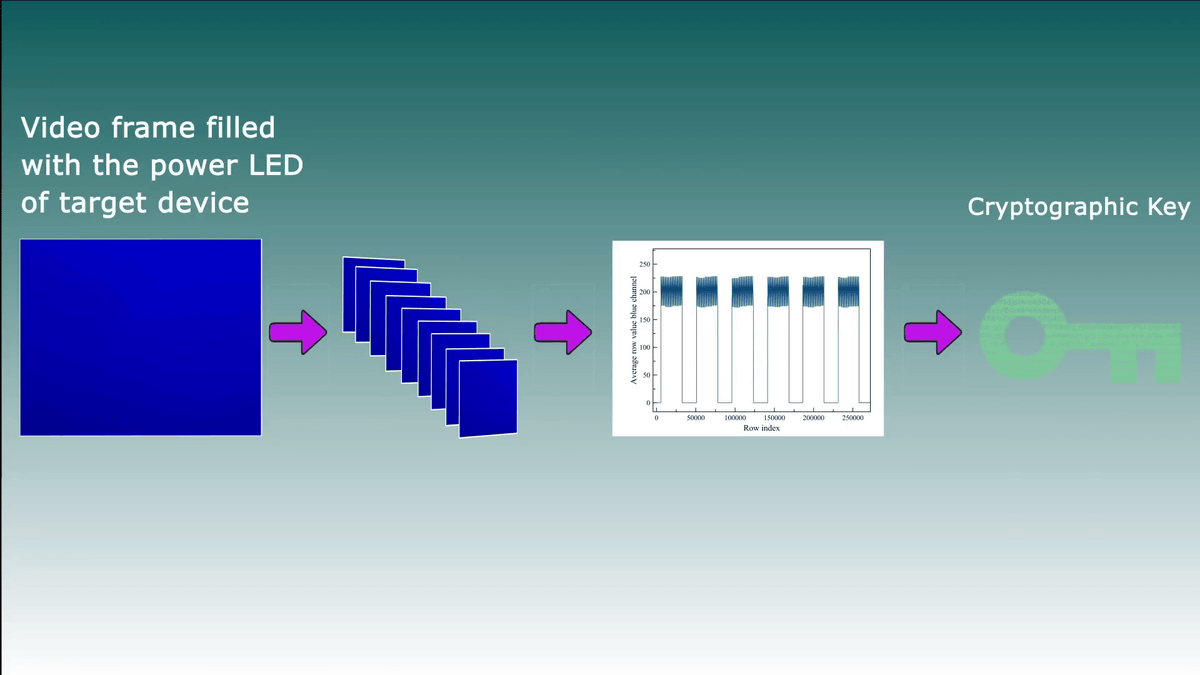

디바이스가 CPU를 이용한 처리를 했을 때의 소비전력량은 항상 일정한 것은 아닙니다. 전력소비량의 변화는 전원 LED의 약간의 깜박임으로 나타납니다. 또한 장치에 연결된 다른 장치의 LED도 깜박입니다.

나시 씨가 개발한 것은 이 LED의 깜박임을 스마트폰의 카메라나 시큐리티 카메라로 촬영하는 수법입니다. 이런 식으로 공격자는 장치가 암호화 및 해독에 사용하는 비밀 암호화 키를 얻을 수 있습니다.

방법을 살펴보면, 촬영한 전원 LED의 영상을 확대 후 롤링셔터를 이용해 색의 판독을 합니다.

프레임당 LED 색상의 미묘한 변화를 포착하여 암호화 작업의 시작점과 끝점을 확인합니다.

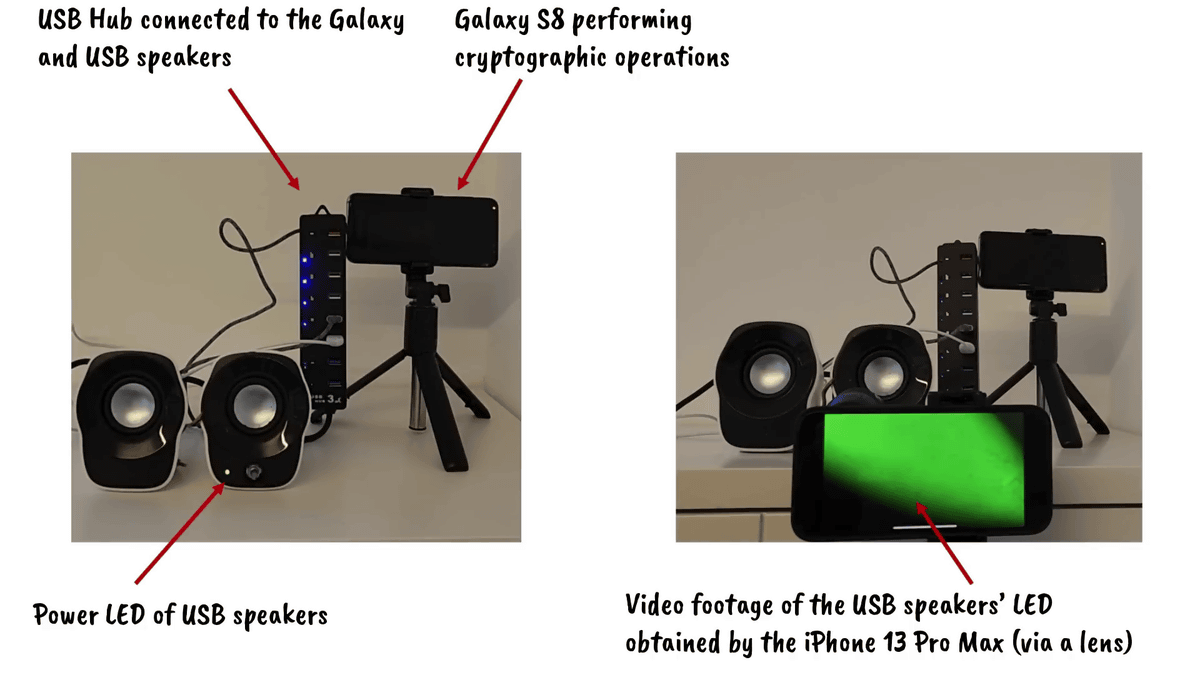

구체적으로는 삼성 갤럭시 S8을 충전하는 USB 허브에 연결된 스피커의 LED를 iPhone 13 Pro Max의 카메라로 촬영하여 갤럭시 S8의 378 비트의 암호화 키를 얻었다고 합니다.

LED의 색의 차이는 육안으로는 확인할 수 없을 정도의 차이인데 RGB 수치에는 미묘한 차이가 나와 있습니다.

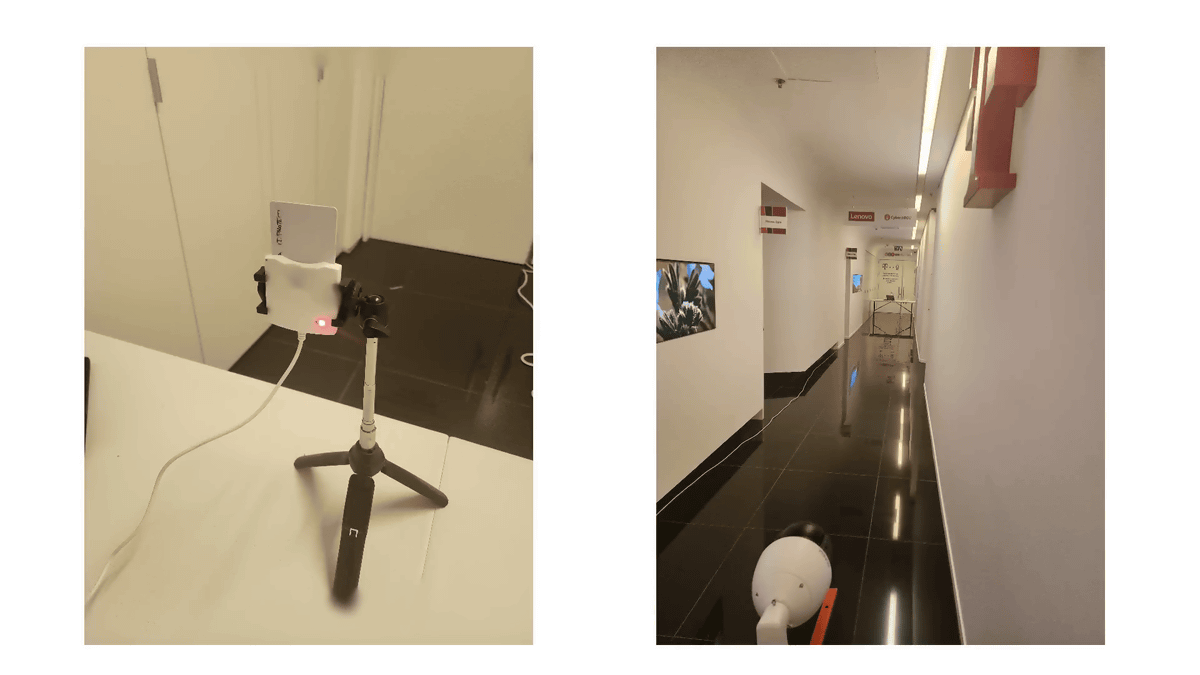

또한 스마트카드 리더의 경우 16m 떨어진 곳에서 네트워크 카메라로 LED를 촬영하고 영상을 분석하여 256비트 ECDSA 키를 얻을 수 있었습니다.

나시 씨에 의하면, 이 취약성은 전원 LED가 아니라 암호 라이브러리의 문제로, 전원 LED는 악용을 위한 시각적인 인프라를 제공해 버리고 있다고 설명했습니다.

이번에 입증된 공격을 막는 방법은 최신 암호화 라이브러리를 사용하는 것입니다.

'IT' 카테고리의 다른 글

| Google 대책의 SEO로 만들어지는 검색로봇용 블로그 기사 (0) | 2023.06.21 |

|---|---|

| VPN 앱 'Swing VPN'이 이용자를 몰래 DDoS 공격에 가담시켜 (0) | 2023.06.20 |

| 동영상을 고품질 3D 데이터로 변환할 수 있는 기법이 등장 (0) | 2023.06.19 |

| 인텔이 12양자비트 양자컴퓨터 칩 'Tunnel Fall'을 발표 (0) | 2023.06.16 |

| 무료로 GPT-4를 이용하고 요금을 타인에게 지불하게 하는 '해적판 GPT-4'가 횡행 (0) | 2023.06.09 |

| 월 280만 원 상당의 기본소득을 영국이 2년간 시험도입 (0) | 2023.06.08 |

| 카드 사이즈인데 기존의 팬보다 CPU나 GPU를 식히는 '솔리드 스테이트 액티브 냉각' (0) | 2023.06.07 |

| 세계 최초의 해킹 테스트 위성 'Moonlighter' (0) | 2023.06.05 |