2020년 4월, 대만의 제조사 QNAP가 판매하는 NAS에 대한 랜섬웨어 공격이 발생했고, 해커가 NAS에 저장되어 있던 데이터를 볼모로 몸값을 요구하고 있다고 보도되었습니다. 많은 사람이 인터넷 포럼에서 이 문제에 대한 정보를 교환하는 가운데 "소스코드에 포함된 잘못된 자격증명이 해커에 이용된 것이 아니냐"는 의견도 나오고 있습니다.

Massive Qlocker ransomware attack uses 7zip to encrypt QNAP devices

https://www.bleepingcomputer.com/news/security/massive-qlocker-ransomware-attack-uses-7zip-to-encrypt-qnap-devices/

Massive Qlocker ransomware attack uses 7zip to encrypt QNAP devices

A massive ransomware campaign targeting QNAP devices worldwide is underway, and users are finding their files now stored in password-protected 7zip archives.

www.bleepingcomputer.com

QNAP NAS devices under ransomware attack - Help Net Security

https://www.helpnetsecurity.com/2021/04/26/qnap-nas-ransomware/

QNAP NAS devices under ransomware attack - Help Net Security

QNAP NAS device owners are under attack by ransomware operators who are exploiting a recently fixed vulnerability to lock data via 7-Zip.

www.helpnetsecurity.com

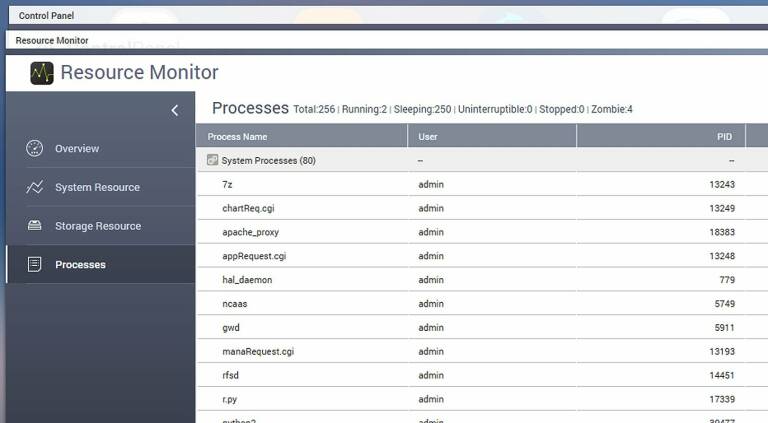

전 세계의 QNAP 제품의 NAS를 대상으로 한 랜섬웨어 공격이 발각된 시점은 2021년 4월 19일이며, 컴퓨터 관련 사이트 Bleeping Computer에 따르면, 수백 건이 넘는 피해사례가 보고되었다고 합니다. 공격에 사용된 랜섬웨어는 'Qlocker'라고 불리는데, NAS에 무단 액세스 한 해커는 오픈소스 파일 아카이브인 7-Zip을 사용하여 NAS에 있는 파일을 암호로 보호된 아카이브로 전환시킵니다. 파일이 잠겨있는 동안, QNAP의 리소스 모니터에는 7-zip의 코멘드라인 실행파일인 '7z'가 표시됩니다.

NAS의 파일이 7-zip 아카이브에 저장되면 사용자에게는 '!!! READ_ME.txt'라는 몸값을 요구하는 메모만 남게 됩니다. 이 메모에는 피해자가 Tor 브라우저에서 액세스할 수 있는 '몸값 지불을 위한 웹사이트'에 로그인하기 위한 클라이언트 키가 포함되어 있으며, 웹사이트를 방문하여 0.01비트코인(현시점에서 약 59만 원)을 지불하도록 지시한다는 것.

피해자가 지정된 몸값을 지불하고 유효한 비트코인 거래 ID를 입력하면 몸값 지불을 위한 웹사이트는 7-zip 아카이브를 열 수 있는 암호를 표시합니다. 이 암호는 각각의 피해자 고유의 것으로, 다른 피해자의 장치에 동일한 암호를 입력하여도 아카이브를 열 수 없습니다. 요구받은 몸값 금액이 비교적 작아서 많은 피해자가 0.01비트코인을 지불하고 있어, 해커는 5일만에 26만 달러(약 2억 8300만 원)를 벌어들인 것으로 추정됩니다.

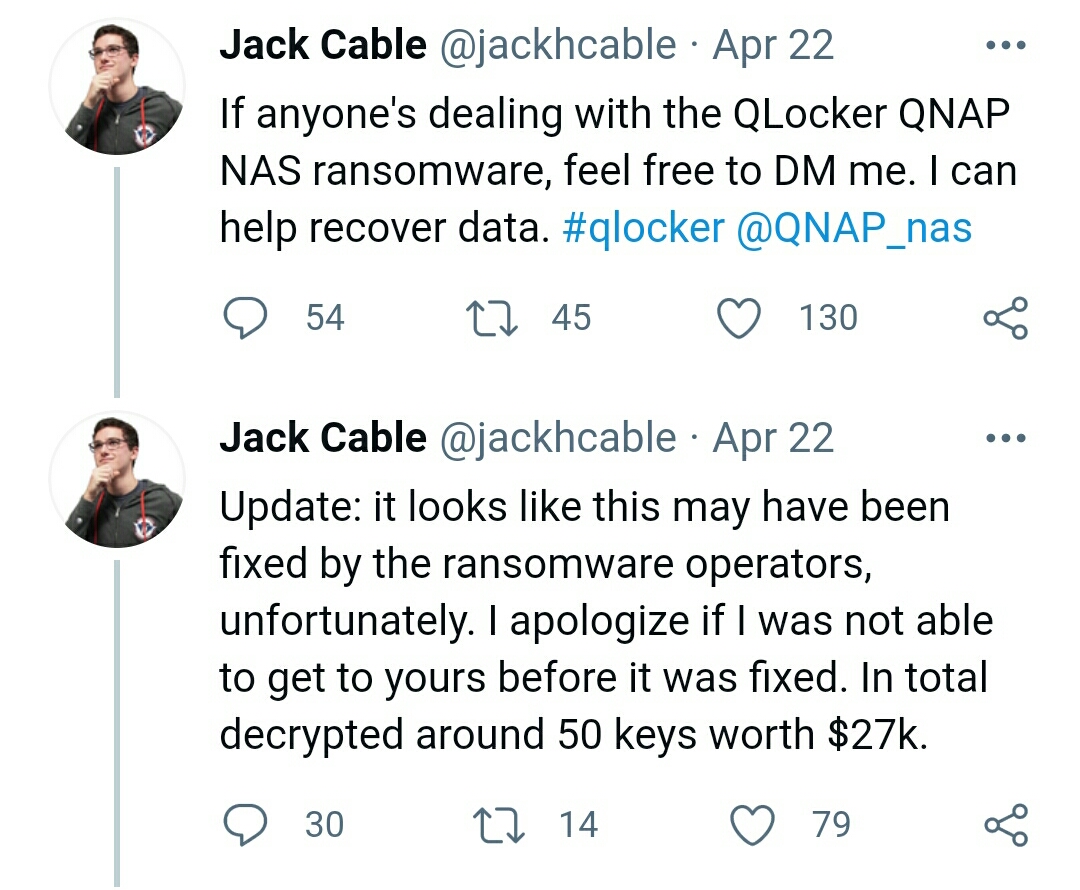

또한 4월 22일에는 보안연구자 Jack Cable 씨가 7-zip의 버그를 이용하여 암호없이 아카이브된 파일을 추출하는 방법을 발견하였고, Twitter로 피해자를 수소문해 50명 정도의 데이터를 구출했다고 합니다.

QNAP는 당초 Qlocker가 SQL 인젝션의 CVE-2020-36195를 악용하여 인터넷에 연결된 NAS에 액세스했다고 생각했습니다.

그런데 그 데이터의 백업 복원 · 동기화 기능을 제공하는 QNAP의 소프트웨어 'Hybrid Backup Sync 3(HBS 3)'에 취약점인 CVE-2021-28799가 Qlocker에 의해 악용됐을 가능성이 높다고 판명났습니다. CVE-2021-28799은 'HBS 3의 부적절한 인증'이라는 취약점으로, 해커가 백도어 계정을 사용하여 NAS에 액세스하고 있었다고 추측된다는 것.

일련의 문제에 대해서는 실제로 QNAP 제품의 NAS를 사용하고 있는 사람들이 인터넷 포럼에 모여 다양한 의견을 교환하고 있습니다. 그 중에서 "HBS 3의 소스코드에 하드코딩된 자격증명이 랜섬웨어에 악용된 것이 아니냐"는 의견이 나왔습니다.

[RANSOMWARE] 4/20/2021 - QLOCKER - Page 31 - QNAP NAS Community Forum

https://forum.qnap.com/viewtopic.php?f=45&t=160849&start=450#p788325

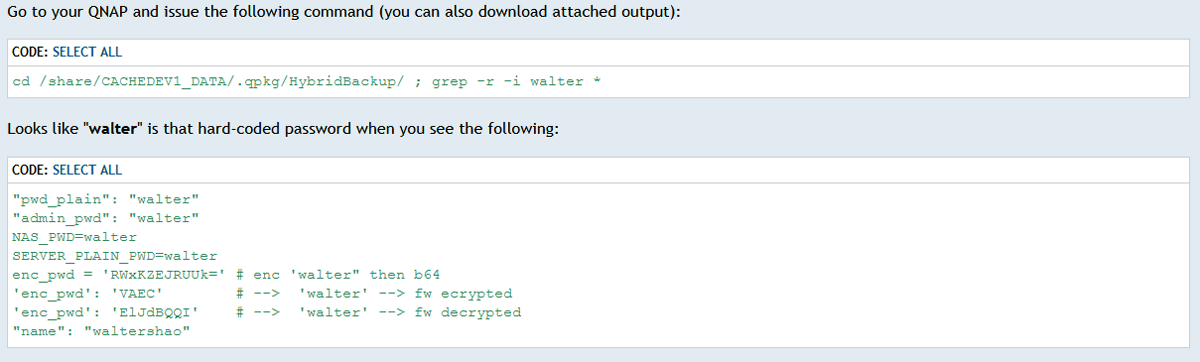

문제를 지적했던 사용자가 HBS 3의 소스코드를 분석한 결과 'walter'라는 단어가 포함된 코드가 1215라인 확인되었습니다. 이 'walter'가 본래 코드에 포함되어서는 안 되는 암호일 가능성이 있다는 것. 실제로 이 암호가 어떻게 작동하는지는 알 수 없지만, 포럼에서는 이 암호를 해커가 악용했을 가능성에 주목하고 있습니다.

또한 코드에는 'waltershao@gmail.com' 또는 'walterentry20140225@gmail.com'이라는 이메일 주소가 27개 포함된 것으로 알려져 있습니다. QNAP사에는 'Walter Shao'라는 인물이 2013년부터 기술관리자로 재직하고 있다고 합니다.

'IT' 카테고리의 다른 글

| iPhone 유저의 대부분이 iOS 14.5에서 활성화된 ATT에서 앱에 의한 사용자 추적을 거부하고 있는 것이 드러나 (0) | 2021.05.08 |

|---|---|

| Google이 곧 "자동으로 계정의 2단계인증을 활성화한다"고 발표 (0) | 2021.05.07 |

| 충격적인 영상이 업로드되는 동영상 공유서비스 'LiveLeak'가 서비스 종료 (0) | 2021.05.06 |

| 딥페이크에 의해 만들어지는 '가짜 위성사진'의 위협 (0) | 2021.05.06 |

| Apple이 130억 원의 벌금을 'App Store에서 카스퍼스키의 앱을 삭제한 문제'로 부과받다 (0) | 2021.04.28 |

| Google 검색에서는 여전히 AI의 분석보다 '메타데이터'를 중시 (0) | 2021.04.28 |

| 패미컴의 테트리스에서 탄생한 새로운 테크닉 '롤링'에 의해 세계기록이 갱신 (0) | 2021.04.27 |

| Microsoft와 Intel이 제멋대로 가상통화를 채굴하는 '스크립트 재킹'으로부터 장치를 보호하는 기능을 발표 (2) | 2021.04.27 |