YouTube에서는 광고수익이 크리에이터에게로 환원되므로 YouTube뿐만 아니라 YouTube에 콘텐츠를 게시하는 크리에이터에게도 수익이 분배됩니다. YouTube 활동으로 주수입을 얻는 'YouTuber'도 직업으로 인정되게 되었습니다. YouTube는 'YouTube에서 수익을 창출하기 위한 10가지 방법'이라는 글에서 크리에이터가 수익을 창출하기 위한 YouTube의 기능을 정리하고 있습니다.

10 ways to monetize on YouTube

https://blog.youtube/news-and-events/10-ways-monetize-youtube/

YouTube Shorts Fund offers $10,000/month for creators - The Verge

https://www.theverge.com/2021/8/3/22606291/youtube-shorts-fund-launches-100-million

YouTube creators can now get $10,000 per month for making Shorts

And you can’t just reupload watermarked TikToks.

www.theverge.com

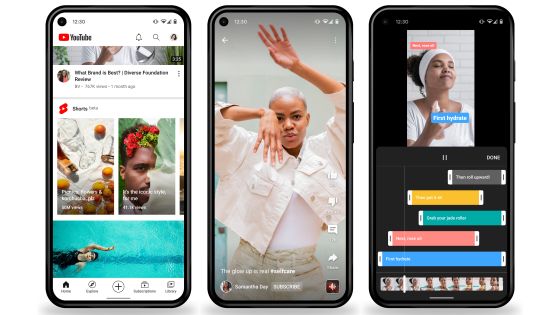

◆ 01 : YouTube 숏츠

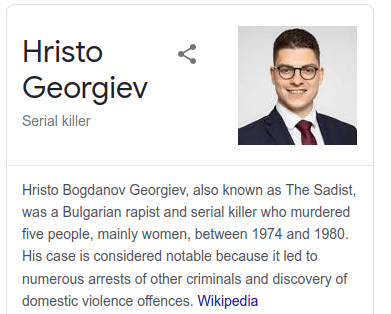

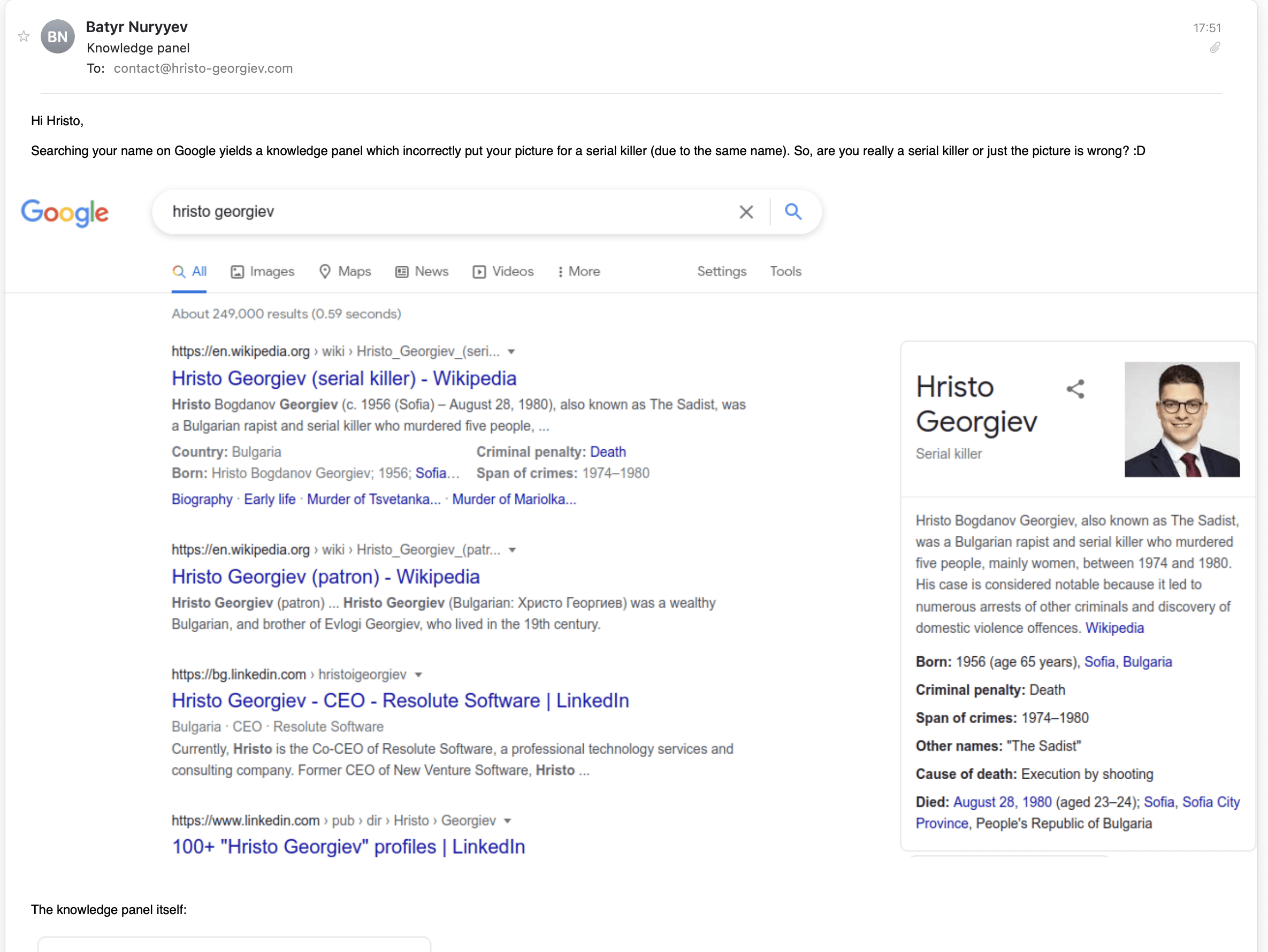

최대 60초까지만 동영상을 게시할 수 있는 TikTok에 대항하여 만들어진 서비스가 'YouTube 숏츠'입니다. YouTube는 이 YouTube 숏츠를 활성화하기 위해 크리에이터에게 총 1억 달러(약 1100억 원)의 보상을 하는 YouTube Shorts Fund의 설립을 2021년 5월 11일에 발표했습니다.

Introducing the YouTube Shorts Fund

https://blog.youtube/news-and-events/introducing-youtube-shorts-fund/

또 오리지널 영상을 게시하는 크리에이터에 대해 매월 최대 1만 달러를 지불한다고 했습니다. YouTube의 수석제품책임자인 닐 모한 씨는 IT계 뉴스사이트 The Verge와의 인터뷰에서 "YouTube Shorts Fund는 장기적이고 확장 가능한 수익창출 프로그램으로 대체된다"며 YouTube 숏츠를 게시하는 동영상 크리에이터를 오랜 기간 지원할 의사를 나타냈습니다.

◆ 02 : 광고

동영상광고 수익금은 YouTube에 콘텐츠를 게시하는 크리에이터의 핵심 수익원입니다. 얻은 광고수입에서 얼마나 크리에이터에게 환원되는지는 알 수 없지만, YouTube의 광고수입은 2021년 2분기(4월~6월)에 전년 동기 대비 83% 증가한 70억 200만 달러(약 7조 7000억 원)로 사상 최고치를 기록했습니다.

Alphabet Announces Second Quarter 2021 Results

https://abc.xyz/investor/static/pdf/2021Q2_alphabet_earnings_release.pdf

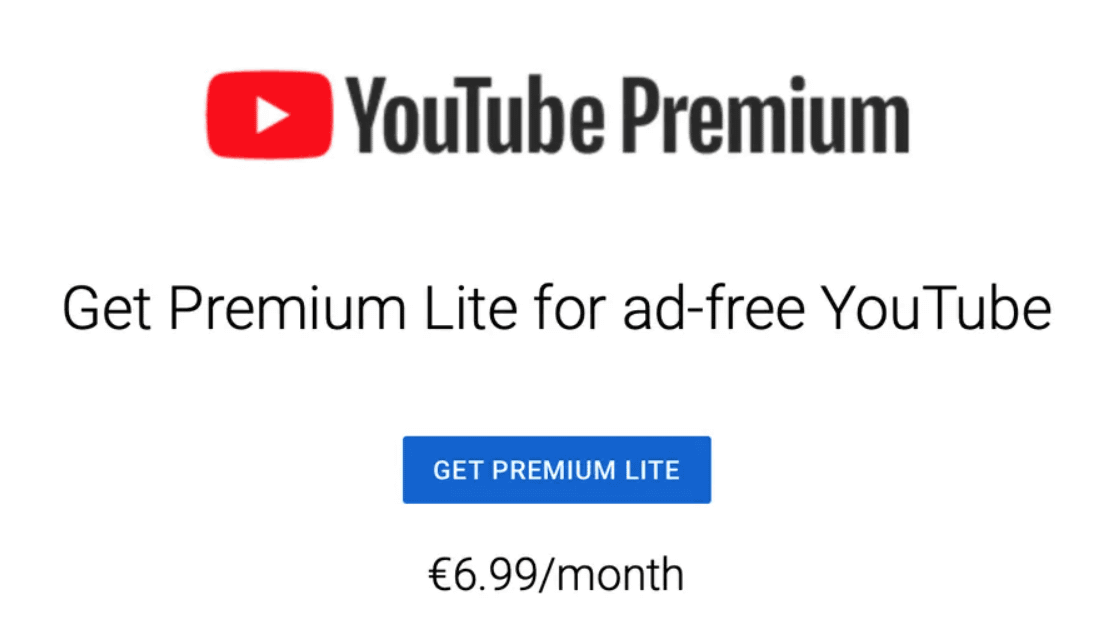

◆ 03 : YouTube Premium

YouTube Premium은 유료 플랜으로 동영상의 백그라운드 재생 및 다운로드, 동영상광고 숨기기, YouTube Music 이용 등의 혜택을 얻을 수 있습니다. 이 YouTube Premium 수익의 일부는 YouTube 크리에이터에게도 배분됩니다.

2021년 8월에는 동영상광고 숨기기에만 국한된 보다 저렴한 플랜 'Premium Lite'가 일부 지역에서 시범 운영 중인 것이 보도되었습니다.

So Youtube Premium Lite (ad-free sub) is a thing now (in select countries?) | ResetEra

https://www.resetera.com/threads/so-youtube-premium-lite-ad-free-sub-is-a-thing-now-in-select-countries.465198/

YouTube ‘Premium Lite’ subscription offers ad-free viewing for less - The Verge

https://www.theverge.com/2021/8/2/22605455/youtube-premium-lite-pilot-benelux-nordics-experiment-ad-free-subscription

YouTube ‘Premium Lite’ subscription offers ad-free viewing for less

Costing around €6.99, compared to €11.99.

www.theverge.com

◆ 04 : 채널 멤버쉽

채널의 회원은 크리에이터가 YouTube에서 설정할 수 있는 유료 구독 플랜입니다. 멤버십에 가입한 사용자는 크리에이터의 회원 전용 콘텐츠를 시청하거나 채팅란에서 회원 한정의 스탬프를 사용할 수 있습니다.

채널 멤버십을 통한 수익의 대부분은 크리에이터에게 지급되기 때문에 크리에이터에게 큰 수익원이 됩니다. YouTube에 따르면 YouTube 크리에이터가 2020년에 채널회원으로부터 얻은 수익은 2019년에 비해 4배 이상 늘어났다고 합니다.

◆ 05 : 슈퍼채팅

YouTube에서 생방송과 동영상 프리미어 공개에서는 사용자가 실시간으로 의견을 게시할 수 있는 채팅란을 개설할 수 있습니다. 수익창출이 인정된 크리에이터의 채팅란이라면 사용자는 유상으로 자신의 의견을 돋보이게 하면서 표시하는 '슈퍼채팅'을 보낼 수 있습니다. 물론 이 슈퍼채팅 수익도 대부분 크리에이터의 것입니다.

2020년 8월에는 비공식적으로 YouTube 슈퍼채팅 누계 랭킹이 발표되었는데 상위 10명 중 8명이 일본인이었고 그 중 7명이 가상 YouTube(VTuber)인 것으로 밝혀졌습니다.

Youtube Most SuperChated Ranking - PLAYBOARD

https://playboard.co/en/youtube-ranking/most-superchated-all-channels-in-worldwide-total

◆ 06 : 슈퍼스티커

슈퍼스티커는 슈퍼채팅처럼 사용자가 생방송이나 프리미어 공개 채팅란에 게시할 수 있는 기능으로 크게 눈에 띄는 이모티콘이나 애니메이션을 채팅창에 게시할 수 있습니다.

◆ 07 : 슈퍼땡쓰

슈퍼땡쓰는 2021년 7월에 YouTube에서 발표한 새로운 수익창출 프로그램으로 현재는 브라우저 버전과 Android · iOS의 모바일 버전 베타가 소개되어 있습니다. 지금까지 생방송과 프리미어 공개에서만 가능했던 슈퍼채팅을 동영상에서도 가능하게 한 기능으로 사용자는 2000원이나 50000원 등의 금액을 지불하여 동영상에 화려한 덧글을 남길 수 있도록 했습니다.

Introducing the newest member of the Supers family - Super Thanks

https://blog.youtube/news-and-events/introducing-newest-member-supers-family-super-thanks/

YouTube adds a new way to tip creators - The Verge

https://www.theverge.com/2021/7/20/22584330/youtube-tipping-feature-super-thanks

YouTube adds a new way to tip creators

A new feature for fans of YouTube creators.

www.theverge.com

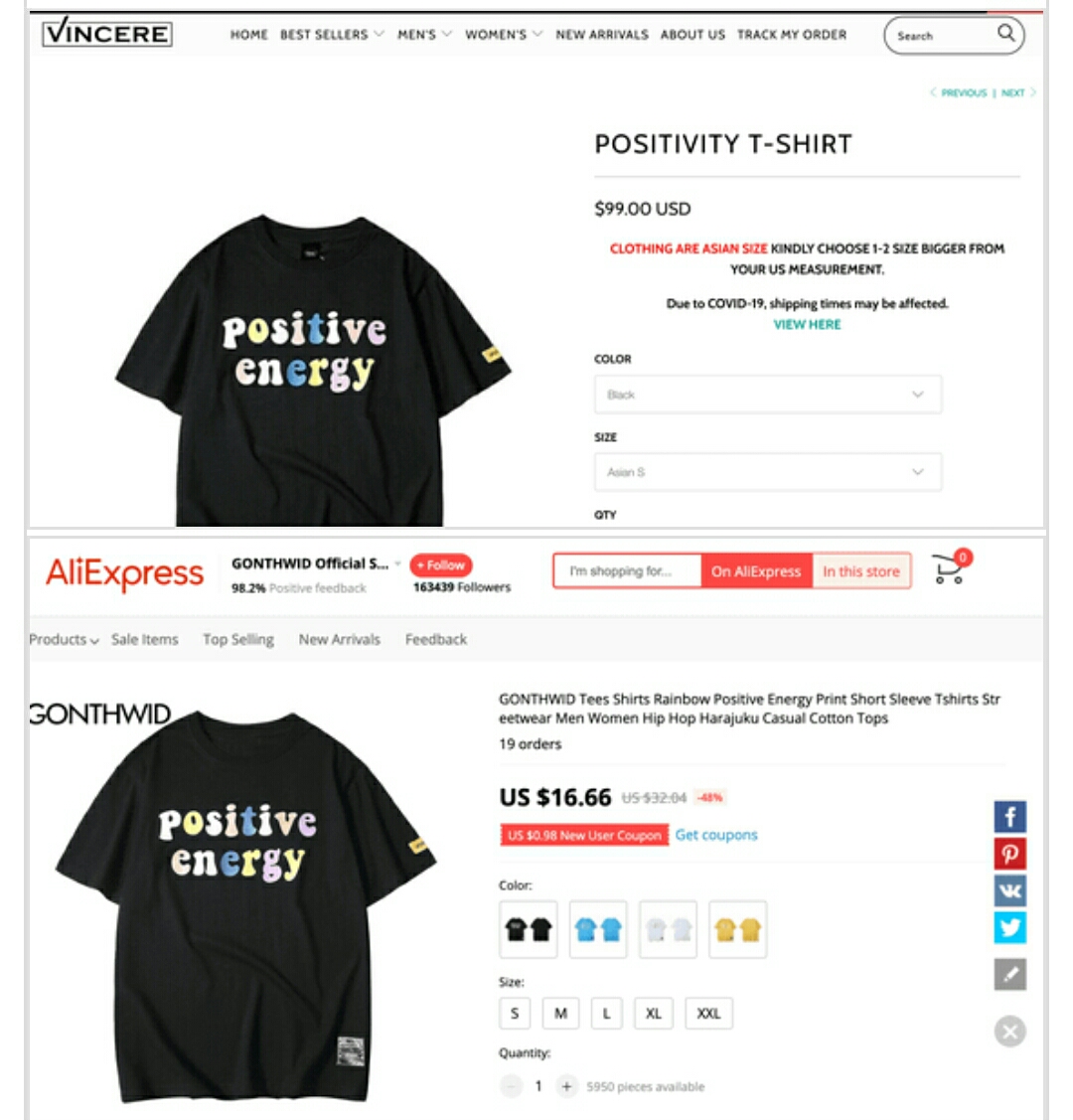

◆ 08 : 상품판매

상품판매는 크리에이터가 YouTube에서 공식적으로 제공되는 상품판매 기능을 사용하면 자신의 오리지널 상품판매가 가능하다는 것. YouTuber가 오리지널 브랜드의 T셔츠와 머그컵을 판매할 수 있으며, 구매창구를 영상 속에 마련할 수 있습니다.

YouTube에서는 광고수익 창출의 난이도가 해마다 높아지고 있어 신규 크리에이터가 광고수입만으로 충분한 수익을 올리는 것은 어려워지고 있습니다. 따라서 최근에는 광고수입보다 채널회원과 상품판매로 수익을 창출하는 YouTuber가 늘고 있다고 보도되고 있습니다.

YouTube Influencers Charge For Subscriptions After Coronavirus Hits Ads - Bloomberg

https://www.bloomberg.com/news/articles/2020-08-03/youtube-influencers-charge-for-subscriptions-after-coronavirus-hits-ads

◆ 09 : 티켓 판매

크리에이터가 YouTube에서 수익을 올리는 방법은 YouTube로부터의 직접보상만이 아닙니다. 예를 들어 음악계의 크리에이터의 경우 자신의 라이브를 YouTube에 홍보하고, 티켓의 구입을 YouTube에서 이루어지도록 할 수 있습니다. 이 티켓 판매 기능을 실현하기 위해 YouTube는 미국의 최대 티켓 판매기업인 Ticketmaster와 제휴했습니다.

◆ 10 : YouTube BrandConnect

YouTube BrandConnect는 크리에이터와 브랜드를 연결시켜 브랜드 콘텐츠 캠페인을 전개시킴으로써 수익창출을 도모하는 서비스입니다. 일정 이상의 구독자 수를 가지고 수익창출이 인정되는 크리에이터가 '인플루언서'로 간주되어 실제로 기업과 접촉하여 협상을 하려면 상당한 시간이 걸립니다. 크리에이터가 YouTube BrandConnect에 등록하면 YouTube 측이 기업전용창구가 되는 플랫폼을 제공해주기 때문에 크리에이터와 기업이 원활하게 계약과 협상을 할 수 있습니다.

그러나 YouTube BrandConnect의 자격 요건 중 하나에 '미국 · 캐나다 · 영국을 거점으로 활동하고 있는 크리에이터'로 한정되어 있습니다.

YouTube는 "우리는 크리에이터가 사업을 다음 단계로 진행하기 위한 새로운 방법을 개발하고 있습니다. YouTube는 새로운 이정표 및 목표달성을 함께 축복합니다. 크리에이터가 차세대 미디어기업이 되기 위해 우리는 크리에이터의 비즈니스를 지원하는 방법을 더욱 더 제공해 나갈 것"이라고 밝혔습니다.

'IT' 카테고리의 다른 글

| Xiaomi가 Spot 같은 애완동물 로봇 'CyberDog'와 신형 스마트폰 'Xiaomi MIX 4'를 발표 (0) | 2021.08.11 |

|---|---|

| 랜섬웨어 개발자가 말하는 사이버범죄의 현황과 공격대상의 선택방법 (0) | 2021.08.09 |

| '회선신경망이란 무엇인가?'를 알기 쉽게 설명 (0) | 2021.08.06 |

| 얼굴인증의 40% 이상을 단 9가지의 얼굴로 돌파하는 마스터키와 같은 '마스터 페이스'를 만드는 AI가 등장 (0) | 2021.08.06 |

| Amazon, 1만 포인트에 대한 대가로 사용자의 '손바닥' 정보를 수집 (0) | 2021.08.04 |

| 여성 기자가 "정부가 스파이웨어 Pegasus로 해킹하여 개인적 사진을 유포했다"며 소송을 제기 (0) | 2021.08.04 |

| 손쉽게 실천할 수 있는 스마트폰에 대한 해킹 대책은 '재부팅' (0) | 2021.08.01 |

| 총성을 감지하여 범죄를 줄이는 AI 'ShotSpotter'가 도시를 혼란에 빠뜨리고 있다 (0) | 2021.07.28 |