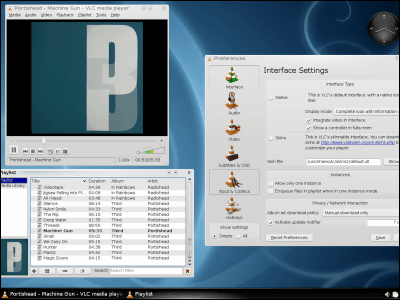

오픈소스로 개발되는 멀티미디어 플레이어 'VLC'를 개발하는 비영리단체 'VideoLAN'가 2021년 2월 1일에 오픈소스 프로젝트의 20주년을 맞이했습니다. VideoLAN은 2021년 하반기에 20주년 기념행사를 개최할 예정이라고 합니다.

Press Release - VideoLAN is 20 years old! - VideoLAN

https://www.videolan.org/press/videolan-20.html

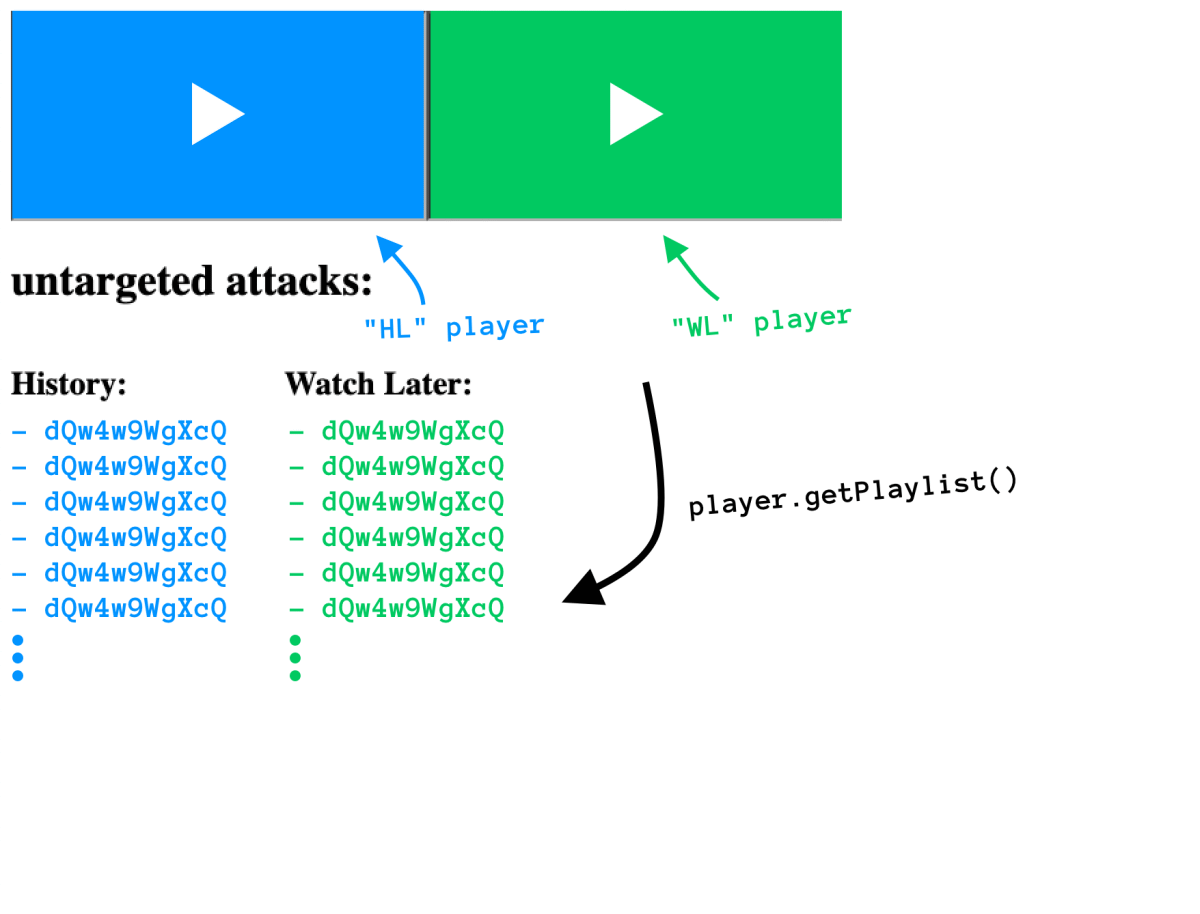

완전 무료로 광고도 표시되지 않는 멀티미디어 플레이어 VLC는 Windows · macOS · Linux · Android · iOS 등 여러 플랫폼에서 작동이 가능하고, 다양한 미디어 코덱과 포맷을 지원하는 응용프로그램입니다. 2012년에는 10억 회 다운로드를 기록했고 현재 35억 회 이상의 다운로드를 기록하며 압도적인 지지를 받고 있습니다.

VLC를 개발하는 VideoLAN은 프랑스의 공학기술계 교육기관의 최고봉인 에콜 상트랄 파리(École Centrale Paris)의 학생들에 의해 1996년에 설립된 프로젝트입니다. VLC는 'VideoLAN Client'의 약어입니다.

당시 PC 사용자의 대다수에게 미디어플레이어란 Windows에 기본으로 탑재되어 있는 Microsoft의 Windows Media Player를 의미했습니다. 그러나 Windows Media Player가 지원하는 파일형식이 적었기 때문에 일부 파일은 열지도 못했습니다.

그런 가운데 등장한 VLC는 완전 무료이면서 많은 코덱을 내장하고 있었으며, 코덱을 별도로 설치하지 않아도 다양한 파일형식을 지원하고 있었기 때문에 순식간에 전세계로 퍼져 인기있는 미디어플레이어가 되었습니다. VLC 버전 1.0은 2009년 7월에 출시되었습니다.

당초 VideoLAN은 대학의 교육과정으로써 진행되고 있던 프로젝트였지만, VLC가 큰 성공을 거두어 비영리단체에 의해 운영되는 독립적인 소프트웨어 개발프로젝트로 변신했습니다. 2001년 2월 1일에 에콜 상트랄 파리의 동의를 얻어 VideoLAN은 오픈소스 프로젝트의 운영모체가 되었고, VLC를 포함한 VideoLAN 프로젝트와 libdca, liba52, libmpeg2 등의 디코딩 라이브러리도 GPL 라이센스하에 놓이게 되었습니다.

현시점까지 VideoLAN에는 약 1000명의 자원봉사자가 참여했습니다. VLC와 인코더, 라이브러리도 증가하고 있으며, 최근에는 AV1의 디코더인 dav1d도 개발되었습니다.

VideoLAN에 따르면 20주년을 기념한 이벤트가 온라인과 오프라인 모두에서 계획되고 있으나 신종 코로나바이러스의 대유행의 영향으로 이벤트 실시는 2021년 말까지 연기한다고 합니다.

'IT' 카테고리의 다른 글

| 세계의 해저케이블 부설 위치를 한눈에 볼 수 있는 세계지도 'Submarine Cable Map' (0) | 2021.02.06 |

|---|---|

| Google, Android 스마트폰의 카메라로 심박수와 호흡수를 측정하는 기능을 출시한다고 발표 (0) | 2021.02.05 |

| Amazon은 배송차량에 AI탑재 카메라를 설치하여 드라이버를 24시간 감시하기 시작했다 (0) | 2021.02.04 |

| 3D로 재현한 실제 같은 고대 로마의 거리를 체험할 수 있는 'Rome in 3D' (0) | 2021.02.04 |

| Android에서 휴지통은 어디에 있나? 파일의 삭제 · 복원 방법 (0) | 2021.02.01 |

| 케이블과 스탠드 없이 스마트폰을 원격충전할 수 있는 기술 'Mi Air Charge'를 Xiaomi가 개발 (0) | 2021.02.01 |

| 세계에서 가장 위험한 악성코드 'Emotet'의 네트워크를 괴멸시키는데 성공 (0) | 2021.01.29 |

| 집의 Wi-Fi 통신속도를 개선하기 위한 팁 (0) | 2021.01.28 |