러시아 정부의 관여가 의심되는 해킹그룹이 미국 정부기관을 포함한 많은 기업 · 단체에 대한 사이버공격을 실시한 것으로 보도되었습니다. 이 사이버공격에 대해 The New York Times가 당초 예상보다 피해 규모가 클 가능성이 있다고 보도했습니다.

As Understanding of Russian Hacking Grows, So Does Alarm - The New York Times

https://www.nytimes.com/2021/01/02/us/politics/russian-hacking-government.html

As Understanding of Russian Hacking Grows, So Does Alarm

Those behind the widespread intrusion into government and corporate networks exploited seams in U.S. defenses and gave away nothing to American monitoring of their systems.

www.nytimes.com

SolarWinds hack may be much worse than originally feared - The Verge

https://www.theverge.com/2021/1/2/22210667/solarwinds-hack-worse-government-microsoft-cybersecurity

SolarWinds hack may be much worse than originally feared

The hackers may have operated within the US to evade Homeland Security

www.theverge.com

러시아 정부의 지원을 받는 해커그룹 'CozyBear'은 신종 코로나바이러스 감염증(COVID-19)의 연구에 종사하는 기업과 연구기관에 사이버공격을 시도하고 있다는 점은 2020년 7월에 보고되었습니다. 또한 2020년 12월에는 CozyBear가 미국 정부기관에 대해서도 사이버공격을 시도했던 것이 발각되었는데, 이 사이버공격에 Microsoft는 해킹 공격에 사용되는 도메인의 압수 등을 실시하였고, 차츰 공격의 실체가 드러나고 있습니다.

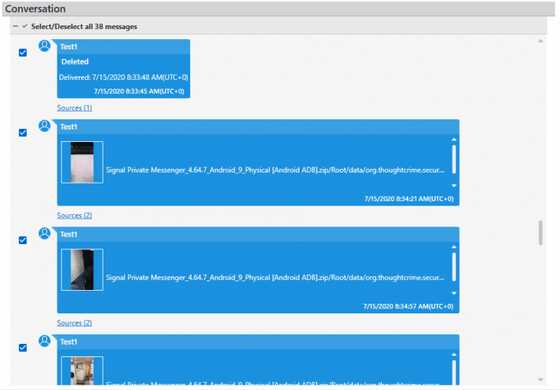

CozyBear의 공격은 보안회사의 SolarWinds가 제공하는 네트워크 모니터링 소프트웨어 'Orion Platform'의 업데이트를 악성코드를 포함한 것으로 대체하여 실시되었습니다. Orion Platform은 미국의 재무부 · 국무부 · 국가핵안전국 등 부처 또는 Microsoft · Cisco 등 대기업을 포함한 1만 8000개에 배포된 것으로 보여지고 있어, CozyBear에 의한 사이버공격의 피해는 광범위할 것으로 보입니다. 또한 CozyBear에 의한 Orion Platform 업데이트를 통한 공격은 'SunBurst' 또는 'Solorigate'라고 불리고 있습니다.

이 'Solorigate'에 관한 속보를 The New York Times가 전하고 있는데, 당초의 예상보다 피해 규모가 클 가능성이 보도되고 있습니다. 보도에 따르면 약 250곳의 정부기관과 기업이 사이버공격의 피해를 입은 것으로 주목받고 있는 모양입니다.

The New York Times에 따르면, 사이버사령부와 국가안보국(NSA) 등 정보기관은 잠재적인 사이버공격을 탐지하기 위해 미국 이외의 네트워크에 조기경보를 센서를 설치하였으나, 'Solorigate'는 소프트웨어 공급망을 통해 미국 내에서 실시되었기 때문에, 사이버사령부와 NSA의 조기경보 센서에 의한 탐지를 회피하는 데 성공한듯합니다.

또한 Microsoft는 2020년 12월 31일에 보안블로그를 업데이트하여 "Microsoft의 환경을 조사한 결과, 생산 서비스 및 고객 데이터에 대한 액세스의 흔적은 찾을 수 없었습니다. 진행하는 조사에서도 우리의 시스템이 타인을 공격하는 데 사용된 흔적은 발견되지 않았습니다"라고 보고하고 있어, Solorigate가 Microsoft 서비스를 통해 고객에게 해킹 피해가 확산되었을 가능성은 적다고 합니다.

하지만 동시에 내부 계정의 일부 비정상적인 활동이 감지되고 있어 이를 검토한 결과, 하나의 계정이 여러 소스코드 저장소에서 소스코드를 표시하기 위해 사용된 것으로 판명났습니다. 이 내부 계정은 코드 및 엔지니어링 시스템을 변경할 수 있는 권한이 없으며 수정된 흔적이 없다고 확인되었다고 합니다.

Microsoft는 오픈소스 소프트웨어 개발이 제품의 기밀성에 의존하지 않는다고 주장하며, 거기에 더해 사이버공격을 상정한 다층보안을 구축하는 있는 점도 어필하며 권한있는 계정을 보호하기 위해 권한 액세스 워크스테이션을 구현하는 등 업계의 모범 사례를 수행하고 있다고 주장합니다.

또한, 미국상원정보특별위원회의 멤버인 마크 워너 상원의원은 "(Solorigate에 대해) 훨씬, 훨씬 더 그 피해 규모는 계속 확대해 나가고 있습니다. 이 사이버공격을 미국 정부가 놓친 것은 분명합니다"라고 우려합니다.

'IT' 카테고리의 다른 글

| 무료 클라우드 스토리지는 어떤 것이 좋을까? 개인적으로 사용한다면 이것을 추천! (0) | 2021.01.05 |

|---|---|

| 검색엔진을 통한 불법사이트로의 액세스가 격감 (0) | 2021.01.05 |

| Facebook의 '암호 재설정 기능'을 이용하여 전화번호의 소유자를 확인하는 방법 (0) | 2021.01.04 |

| '관리자 권한으로 로그인할 수 있는 백도어 계정'이 10만대 이상의 Zyxel 네트워크 장비에서 발견되다 (0) | 2021.01.04 |

| USB Type-C, USB3.0의 문제를 해결하여 WiFi/Bluetooth 문제를 해소 (0) | 2021.01.02 |

| 범위 선택 및 복사할 수 없는 사이트의 콘텐츠를 복사하는 방법 (0) | 2020.12.31 |

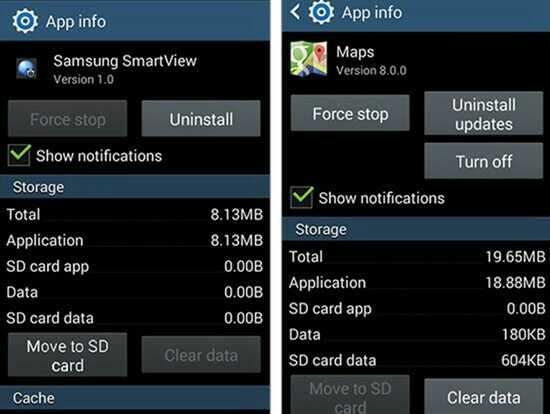

| 스마트폰에서 WEB사이트의 문장을 강제로 복사하는 방법 (0) | 2020.12.31 |

| 범위 선택과 복사를 할 수 없는 사이트의 원인과 대처 (스마트폰의 경우 포함) (0) | 2020.12.31 |