웹브라우저 Firefox를 개발하고 있는 Mozilla의 연구자들이 브라우저의 열람 이력만을 사용하여 높은 정밀도로 개인을 특정할 수 있다는 연구결과를 발표했습니다. 이 발표로 익명화된 열람 이력이 온라인 광고의 광고주 등에 악용되지 않는다는 지금까지의 생각이 뒤집힌다는 견해가 확산되고 있습니다.

Replication: Why We Still Can't Browse in Peace: On the Uniqueness and Reidentifiability of Web Browsing Histories | USENIX

https://www.usenix.org/conference/soups2020/presentation/bird

Replication: Why We Still Can't Browse in Peace: On the Uniqueness and Reidentifiability of Web Browsing Histories | USENIX

Open Access Media USENIX is committed to Open Access to the research presented at our events. Papers and proceedings are freely available to everyone once the event begins. Any video, audio, and/or slides that are posted after the event are also free and o

www.usenix.org

Mozilla: there is a high probability that your browsing history can be used to identify you - gHacks Tech News

https://www.ghacks.net/2020/09/01/mozilla-there-is-a-high-probability-that-your-browsing-history-can-be-used-to-identify-you/

Mozilla: there is a high probability that your browsing history can be used to identify you - gHacks Tech News

There is a very high probability that individual Internet users can be identified by analyzing the browsing history alone, according to a new study by Mozilla.

www.ghacks.net

Mozilla research: Browsing histories are unique enough to reliably identify users | ZDNet

https://www.zdnet.com/article/mozilla-research-browsing-histories-are-unique-enough-to-reliably-identify-users/

Mozilla research: Browsing histories are unique enough to reliably identify users | ZDNet

Online advertisers don't need huge lists of the sites we access. Just 50-150 of our favorite sites are enough.

www.zdnet.com

Mozilla의 보안연구자인 사라 버드 씨, 이라나 시걸 씨, 마틴 로버트카 씨는 UNIX 관련 연구개발 단체 USENIX가 2020년 9월 1일에 개최한 보안 컨퍼런스에서 브라우저의 열람 이력만으로 개인이 식별 가능하다는 연구 결과를 발표했습니다.

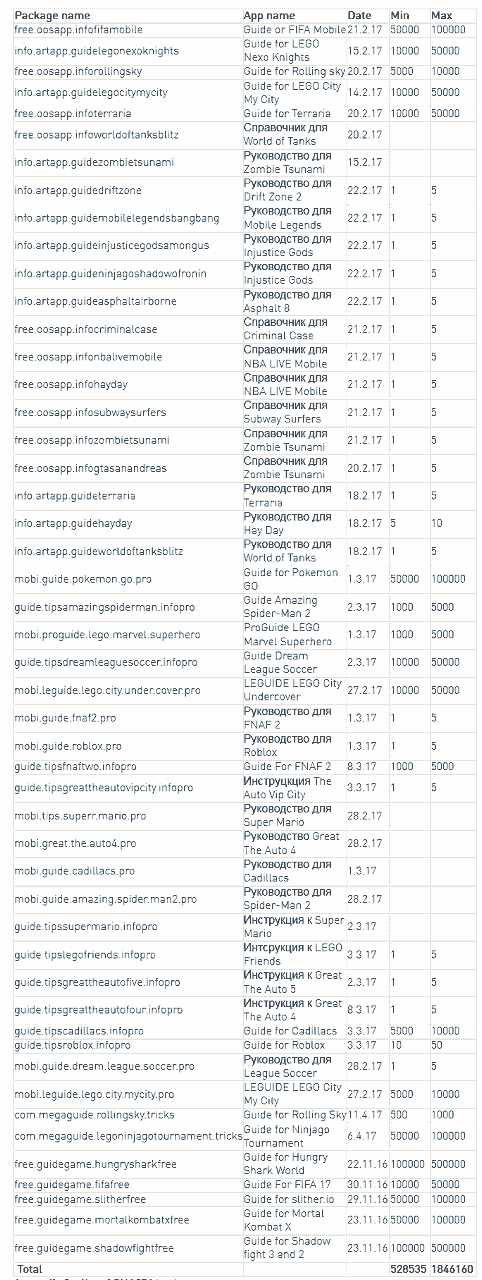

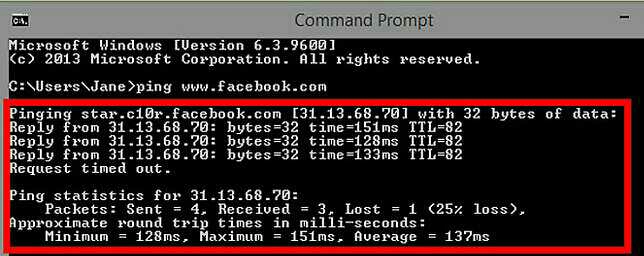

버드 씨 연구팀은 열람 이력의 개인정보보호 문제에 대해 지적했던 2012년의 연구에서 더 깊이 파고든 조사를 실시하기 위해, 실험 참가자로 Firefox 사용자 5만 2000명을 모집. 참가자가 제공한 주간 인터넷 사용 기록과 다음 1주간의 열람 이력을 비교하여 얼마나 정확하게 사용자를 특정할 수 있는지를 조사했습니다.

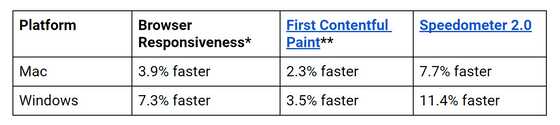

그 결과 연구팀은 4만 8919개의 사용자 프로파일을 만드는 데 성공했습니다. 이 프로파일의 99%는 고유한 것, 즉 같은 것이 없기 때문에 개인을 식별할 수 있는 프로파일이었습니다. 조사에서, 연구팀은 약 66만개의 도메인과 약 3500만개의 웹사이트의 열람 이력이 모여 있었지만, 불과 50개의 도메인에 대한 열람 이력을 사용한 데이터 세트만으로 약 50%의 정확도로 개인을 식별할 수 있었다고 합니다. 또한 도메인 수를 150개로 늘릴 경우에는 식별율은 80% 이상에 달했다고 연구팀은 보고하고 있습니다.

연구팀은 또한 조회수 상위 1만 사이트 중, Facebook가 방문 기록을 수집하는 사이트의 수는 7348개 사이트, Google의 모회사인 Alphabet의 경우는 9823개 사이트에 이르고 있음을 지적했습니다. 논문의 말미에서는 "Google이나 Facebook 등 기업은 방문한 모든 도메인을 파악하여 이번 연구와 거의 같은 정도의 식별율을 달성했을 우려가 있습니다."라고 결론지었습니다.

이 발표에 IT계 뉴스사이트 ZDNet은 "Mozilla의 조사결과는 분석 회사와 온라인 광고주가 사용자를 추적하는데 방대한 인터넷 사용 정보 등을 필요로 하지 않는다는 것을 시사하고 있습니다. 데이터를 익명화하고 사용자 이름을 삭제하거나 도메인 이외의 URL주소를 삭제한다 하더라도 사용자의 습관과 즐겨찾는 사이트를 알릴 뿐, 결국 정체가 밝혀집니다"고 지적합니다.

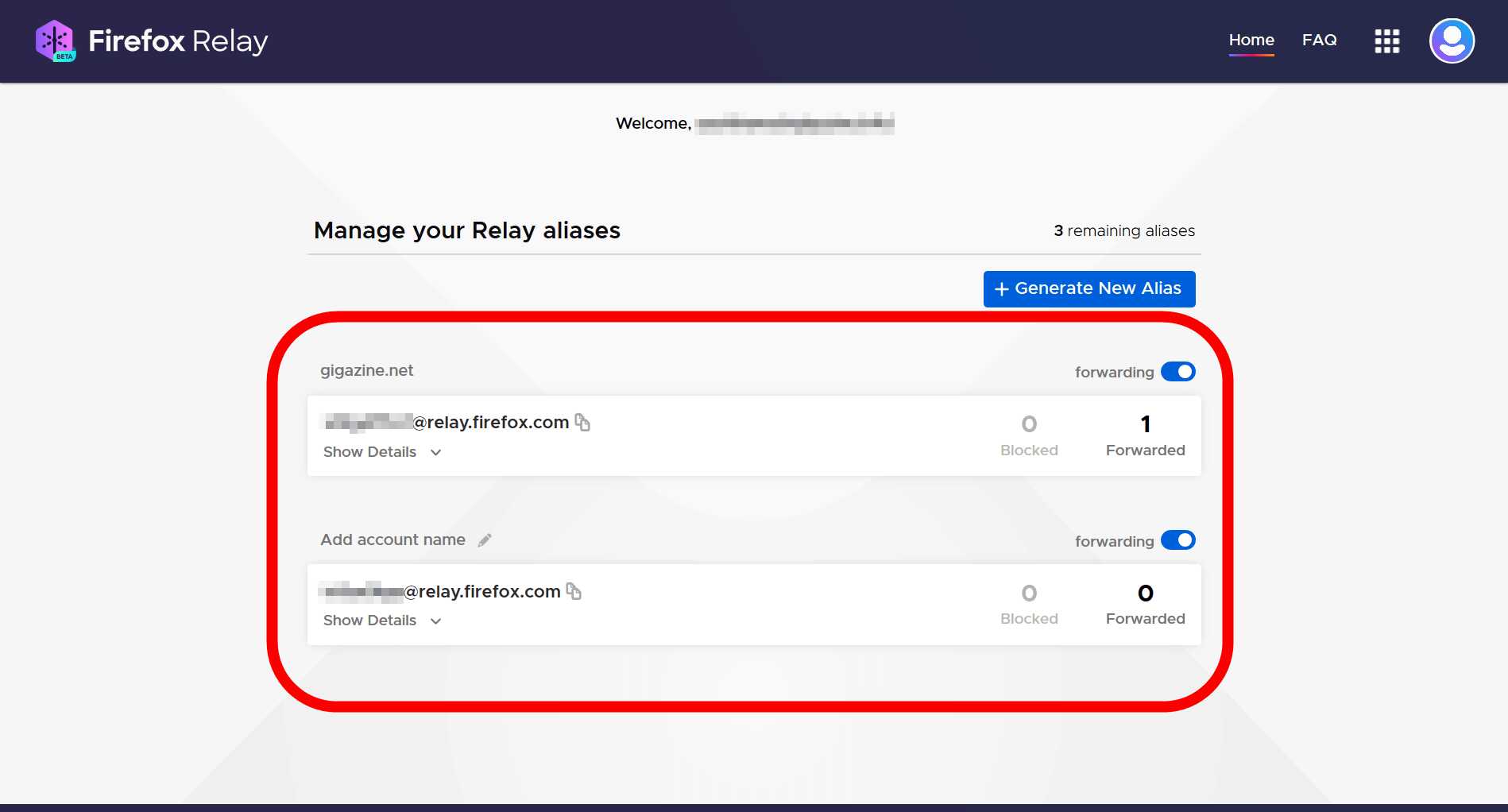

또한, 브라우저 관련 뉴스를 다루는 기술 블로그 Ghacks는 "브라우저의 보안 기능을 활용하여 타 기업의 추적 능력을 없애는 것을 권장하고 있습니다. 예를 들면, Cookie 비활성화 또는 제한 , Firefox의 컨테이너 기능 , 개인 설정을 변경하거나 정기적인 데이터 삭제, 개인정보보호를 강화하는 확장 기능의 도입 등의 방법이 있습니다. 그러나 이러한 방법을 가지고도 문제를 완전히 해결할 수 없다지도 모릅니다"라고 적어, 완벽한 개인정보보호는 더 이상 곤란하다는 견해를 나타냈습니다.

'IT' 카테고리의 다른 글

| 암호 매니저 'LastPass'에 마지막으로 사용한 비밀번호가 누출되는 버그가 존재 (0) | 2020.09.04 |

|---|---|

| 파일을 사용하지 않는 새로운 공격 '파일레스 악성코드' (0) | 2020.09.04 |

| 디지털 포렌식은 어떤 작업일까? 기술 내용을 알기 쉽게 설명 (0) | 2020.09.03 |

| 간단 · 안심 · 안전한 신용카드 결제를 실현하는 3D세큐어란? (0) | 2020.09.03 |

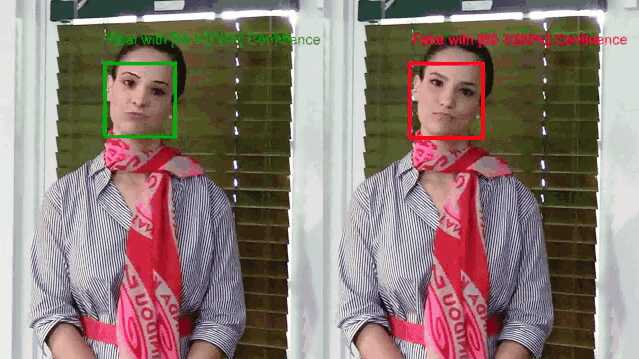

| Microsoft가 딥페이크 대책 툴 'Video Authenticator'을 발표 (0) | 2020.09.02 |

| PC 해킹은 악성코드뿐만 아니라 '하드웨어'를 통해서도 이루어진다. 그 수법이란? (0) | 2020.09.02 |

| Google Play에서 200만 명이 감염된 악성코드 'FalseGuide' (0) | 2020.09.01 |

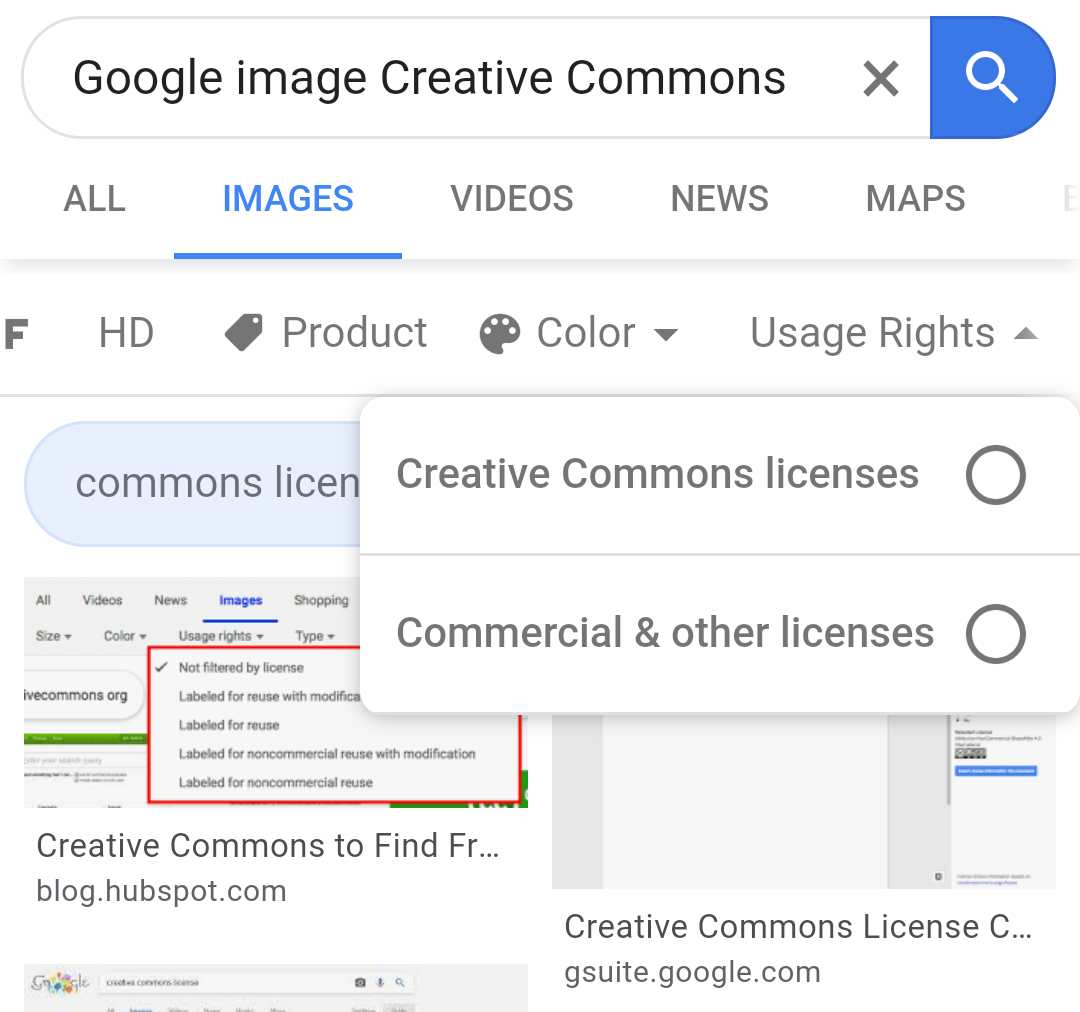

| 무료로 사용할 수 있는 이미지를 Google 이미지 검색으로 쉽게 찾을 수 있는 기능이 업데이트에서 추가 (0) | 2020.09.01 |